Die Kunst der Vorhersage: Welche Schwachstellen sind brandgefährlich?

Experten schätzen, dass aktuell für etwa 30.000 Schwachstellen ein Exploit existiert. Allerdings: Nur etwa 1.300 werden aktiv von Schadsoftware ausgenutzt. Bedeutet das im Umkehrschluss, dass IT- und SecOps-Teams die verbliebenen Verwundbarkeiten ignorieren können? Prinzipiell schon, allerdings muss exakt bekannt sein, von welchen Sicherheitslücken eine tatsächliche Bedrohung ausgeht – zumal sich die Lage vom einen auf den anderen Tag ändern kann. Hier liefert ein risikobasiertes Schwachstellenmanagement valide Aussagen. Doch wie funktioniert ein Vorgehensmodell, dass sich auf eine Gefahrenabschätzung im hochsensiblen Bereich des Patch Management stützt?

Patches nach Gefahrenpotenzial priorisieren

Schwachstelle ist nicht gleich Schwachstelle: Die wirklich relevanten sind diejenigen, die in Form von Exploits als Waffe gegen Ihr Unternehmen eingesetzt werden können. Und die sind tatsächlich in der Minderheit: Weniger als 10% aller Sicherheitslücken besitzen diese „Qualität“.

Die zentrale Herausforderung besteht also darin, diejenigen Schwachstellen zu identifizieren, die das größte Risiko für Ihr Unternehmen bergen. Nehmen wir dazu einmal an, dass für 30.000 Schwachstellen ein Exploit existiert, 10.000 davon ermöglichen die Ausführung von Remote Code. 1.300 davon werden tatsächlich von Malware genutzt. Aber nur 120 Sicherheitslücken sind „aktiv“. Das bedeutet, dass Angreifer in irgendeiner Form dabei sind, diese Verwundbarkeiten auch tatsächlich auszunutzen. Automatisch wandern verfügbare Patches für diese Verwundbarkeiten in Ihrer Prioritätenliste ganz nach oben.

Doch ganz so trivial ist es nicht. Denn die entscheidende Fragen lauten: Welche Schwachstellen könnten ausgenutzt werden? Welche Lücken sind gerade aktiv? Und vor allem: Wie lässt sich vorhersagen, welche Schwachstelle zur Waffe wird, noch bevor ein Angreifer sie nutzt, und wie bleiben meine Vorhersagen aktuell?

Vorhersage einer Bedrohung

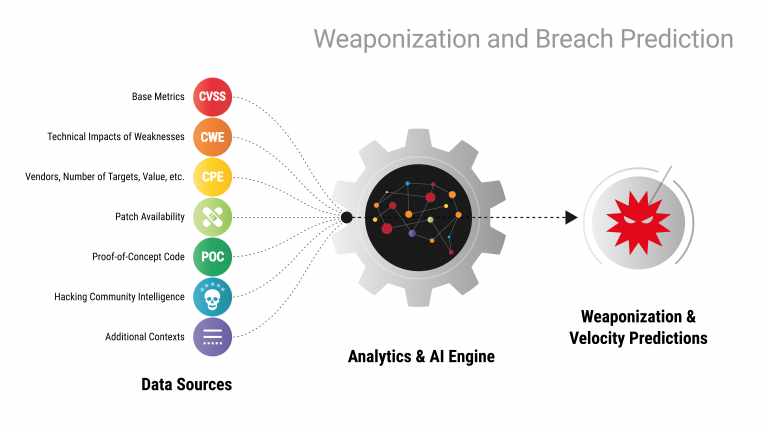

Um ein zuverlässiges Vorhersagemodell zu erstellen, müssen wir unterschiedliche Perspektiven und Arten von Intelligenz kombinieren. KI und maschinelles Lernen sind essenziell nötig. Diese Technologien analysieren spezifische Merkmale einer Schwachstelle und erlauben eine Aussage, ob sie sich für einen Exploit eignen könnte. Unterstützt wird dieses analytische Modell durch reale Informationen aus Hacker-Communities und der Bedrohungslandschaft selbst.

Um ein valides Vorhersagemodell zu entwickeln, werden zuerst diejenigen Schwachstellen unter die Lupe genommen, die in der Vergangenheit ausgenutzt wurden. Ziel ist es, versteckte Merkmale (oder Kombinationen von Merkmalen) zu finden, die sie alle gemein haben. Mithilfe von maschinellem Lernen lassen sich so Eigenheiten identifizieren, die darauf hindeuten, dass eine neue Sicherheitslücke mit hoher Wahrscheinlichkeit ein Risiko darstellen wird. Dieses Modell wird im Laufe der Zeit auf der Grundlage von Ergebnissen aus der Praxis kontinuierlich trainiert und verbessert.

Ein Beispiel dazu: Ihnen werden CVSS-Scores für Schwachstellen vertraut sein. Ein CVSS-Wert alleine hat jedoch wenig Aussagekraft – die ihm zugrunde liegenden Metriken allerdings schon. Ein guter Ausgangspunkt ist beispielsweise die Suche nach Schwachstellen, die eine geringe Angriffskomplexität aufweisen und die Möglichkeiten zur Ausführung von Remote-Code oder zur Ausweitung von Berechtigungen beinhalten. Diese Erkenntnisse werden dann mit anderen Datentypen korreliert, z. B. mit CWE-Informationen, die die zugrunde liegende technische Stärke einer Sicherheitslücke darstellen. Die Fähigkeit, nicht autorisierten Code auszuführen und Schutzmechanismen zu umgehen, ist hierbei ein augenscheinlicher Indikator dafür, dass eine Schwachstelle als Waffe genutzt werden kann.

Relevant sind gleichfalls auch Informationen zu den betroffenen Anbietern von Netzwerkkomponenten, IT-Systemen und Software. Denn Angreifer verfügen oft über Fähigkeiten, bestimmte gängige Hersteller erfolgreich zu attackieren. Ebenso muss ein valides Vorhersagemodell den realen Kontext aufgreifen. Das Vorhandensein von Proof-of-Concept-Code kann die Geschwindigkeit stark beschleunigen, mit der eine Schwachstelle tatsächlich brandgefährlich wird. Ironischerweise kann sogar das Vorhandensein eines Patches hier eine Rolle spielen. Denn Angreifer analysieren einen Patch, um herauszufinden, wie sie eine Schwachstelle ausnutzen können. In gleicher Weise fließen Informationen aus der Hacker-Community selbst in die Bewertung ein. Durch die Beobachtung von Untergrundforen, in denen neue Exploits diskutiert, gekauft und verkauft werden, gewinnen wir einen Einblick, welche Bedrohungen gerade an Fahrt gewinnen.

Patchmanagement gezielt dort, wo es sein muss

Diese Kombination aus neuen Analysemodellen und realen Bedrohungsdaten aus der Hacker-Szene ermöglicht es Ihnen, die Schwachstellen vorherzusagen, auf die Angreifer künftig abzielen werden. Dieses Wissen wiederum fließt in das risikobasierte Patchmanagement ein. Ziel ist es, vorrangig die Schwachstellen zu schließen, die für Ihr Unternehmen geschäftskritisch sind, sei es durch die priorisierte Installation verfügbarer Fixes oder das implementieren von Workarounds wenn noch kein Fix verfügbar ist. Kommen dazu valide Vorhersagemodelle zum Einsatz, können Sie bereits Abwehrmaßnahmen vorbereiten, noch bevor eine Bedrohung real wird.

Wenn Sie mehr über die risikobasierte Lösungen für Ihr Patch Management wissen möchten, laden wir Sie an unseren Stand (Halle 7 - Standnummer 7-208) auf der it-sa 2022 in Nürnberg vom 25. bis 27. Oktober 2022 ein. Sprechen Sie uns an!