Wie EASM Ihre Schwachstellen aufdeckt

Mit wenigen Ausnahmen sind Unternehmen jeder Größe vom Internet abhängig. Daher ist es unerlässlich, die externe Angriffsfläche zu verwalten und zu schützen.

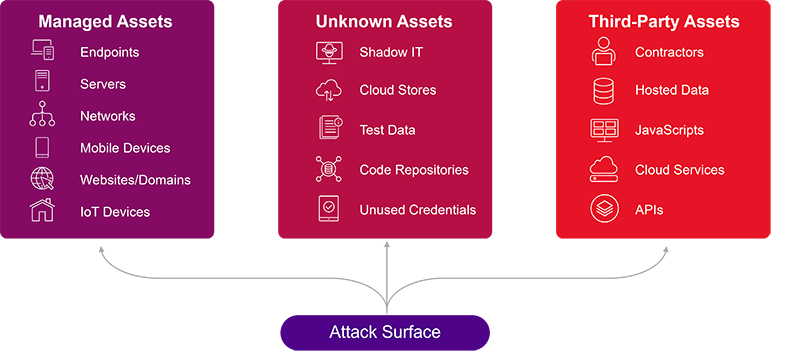

Die externe Angriffsfläche eines Unternehmens besteht aus der Gesamtheit der möglichen Einfallstore, über die ein unbefugter User auf eine IT-Umgebung zugreifen kann. Dies umfasst alles von Websites, Webanwendungen und APIs bis hin zu Remote-Zugriffspunkten und Cloud-Diensten.

Die Größe der Angriffsfläche hängt von der Art des einzelnen Unternehmens und dem Umfang ihres digitalen Fußabdrucks ab. Durch den Wechsel in die Cloud und die Vielzahl neuer digitaler Berührungspunkte haben sich die externen Angriffsflächen der meisten Unternehmen vergrößert.

Das externe Angriffsflächenmanagement (External Attack Surface Management – EASM) spielt eine große Rolle bei der Stärkung der Sicherheit von Unternehmen und der Minderung von Risiken. Da Sichtbarkeit die Grundlage für optimalen Schutz ist, bieten die EASM-Tools Unternehmen ein Verständnis für ihre externen Angriffsflächen, indem sie alle mit dem Internet verbundenen Assets identifizieren, klassifizieren und überwachen.

Auf diese Weise versorgen sie Cybersicherheitsteams mit den Informationen, die sie benötigen, um Schwachstellen zu beheben und sich präventiv vor potenziellen Bedrohungen zu schützen.

Weitere Informationen: Was ist eine Angriffsfläche?

Gründe für die Einführung von EASM

Es gibt mehrere Gründe, warum sich immer mehr Unternehmen für EASM-Lösungen entscheiden. Dazu gehören die alarmierenden Beispiele vergangener Misserfolge.

So nutzte beispielsweise der WannaCry-Angriff im Jahr 2017 die Schwachstelle EternalBlue in Microsoft Windows aus und verschlüsselte Dateien auf rund 230.000 Computern weltweit. Und Hacker forderten Lösegeld in Bitcoin von prominenten Opfern, darunter Unternehmen wie Telefónica. Durch ein wirksames Management der externen Angriffsfläche hätte die Schwachstelle identifiziert und repariert werden können, wodurch Verstöße verhindert worden wären.

Eine kurze Bestandsaufnahme der Gründe für die zunehmende Akzeptanz von EASM:

- Zunehmende Bedrohungen der Cybersicherheit: Seit WannaCry hat sich viel getan, da die Bedrohungen immer ausgefeilter und häufiger werden und Cyberkriminelle sich konstant weiterentwickeln, um Schwachstellen in Zugangskontrollen auszunutzen. EASM-Lösungen helfen Unternehmen, dies zu mildern, indem sie kontinuierlich überwachen, um proaktiv auf verdächtige Aktivitäten zu reagieren.

- Immer komplexere IT-Umgebungen: Dazu gehören lokale Systeme, Cloud-Dienste, mobile Geräte und sogar die Nutzung von BYOD nach der Pandemie. Die Sicherung von Assets in so unterschiedlichen Umgebungen und die Einhaltung von Vorschriften sind ohne eine EASM-Lösung, die eine schnelle und zuverlässige Erkennung ermöglicht, eine Herausforderung.

- Anforderungen an die Einhaltung von Vorschriften: Diese betreffen in erster Linie den Datenschutz und die Datensicherheit und werden immer strenger. Die Einhaltung von DSGVO, HIPAA, PCI DSS und anderen Vorschriften, die strenge Zugriffskontrollen, Offenlegung und Inventarisierung von Assets vorschreiben, ist schwierig. EASM-Lösungen bieten die Tools, die Unternehmen dabei helfen, bei Prüfern einen guten Eindruck zu hinterlassen.

- Zunehmendes Risiko durch Drittanbieter: Viele Unternehmen verlassen sich auf Drittanbieter und Lieferanten, was jedoch zusätzliche Sicherheitsrisiken mit sich bringt. EASM-Lösungen helfen bei der Bewertung und Verwaltung der Sicherheitslage von Drittanbietern, der Überwachung ihrer externen Angriffsflächen und der Einhaltung von Sicherheitsstandards und -vorschriften.

- Phishing- und Social-Engineering-Angriffe: Angreifer nutzen diese Techniken häufig, um externe Sicherheitslücken auszunutzen. EASM-Lösungen helfen Unternehmen dabei, Phishing-Domains zu überwachen, gefälschte Websites zu identifizieren und potenzielle Angriffe auf Mitarbeitende und Kunden zu erkennen.

Weitere Informationen: 8 bewährte Verfahren zur Reduzierung der Angriffsfläche Ihres Unternehmens

Das Wesentliche von EASM

Das externe Angriffsflächenmanagement beruht auf einem proaktiven Ansatz, während traditionelle Sicherheitsmaßnahmen erst dann auf Bedrohungen reagieren, wenn diese in ein System eingedrungen sind. EASM zielt darauf ab, unbefugten Zugriff im Voraus zu stoppen, indem fortschrittliche Tools eingesetzt werden, um die externe Angriffsfläche kontinuierlich auf Schwachstellen zu analysieren.

Die Einführung von EASM unterscheidet sich von der Integration eines Netzwerk- oder clientbasierten Sicherheitsprodukts, bei dem der Großteil der Umgebung bekannt ist. Das externe Angriffsflächenmanagement ist das Gegenteil: Sein Hauptanwendungsfall besteht darin, Unbekanntes zu entdecken und mehr darüber zu erfahren.

Ferner ist die EASM ein kontinuierlicher Prozess. Der digitale Fußabdruck eines Unternehmens entwickelt sich ständig weiter, da neue Dienste hinzugefügt und alte abgeschafft werden und die mit dem Internet verbundenen Assets dynamisch sind. Die externe Angriffsfläche variiert ebenfalls, was ständige Verwaltungs- und Sicherheitsupdates erforderlich macht.

Wie EASM Ihre Angriffsfläche reduziert

Der erste Schritt besteht darin, nach außen gerichtete Assets zu identifizieren. Eine leistungsfähige EASM-Lösung crawlt (also durchsucht) beispielsweise das Internet nach diesen, nachdem ein User einfach einen Seed-Domainnamen eingegeben hat.

Beachten Sie, dass „crawlen" der richtige Begriff ist, nicht „scannen“, da letzteres mit der Notwendigkeit einer Verbindung und Authentifizierung verbunden ist, um Assets zu entdecken. Im Fall von EASM liegt der Fokus auf allen öffentlich verfügbaren Daten und Assets.

Wenn diese Seed-Domain als Eingabe verwendet wird, führt ein EASM-Tool eine laterale und Sub-Domain-Ermittlung unter Verwendung öffentlich zugänglicher Quellen wie DNS, WHOIS, Certification Transparency Logs, Pressemitteilungen, Social-Media-Beiträge, Nachrichtenartikel, Blog-Beiträge und IP-ASN durch. Dies bietet eine umfassende Bestandsaufnahme aller Assets, die dem öffentlichen Internet ausgesetzt sind, unabhängig vom Netzwerk, Cloud-Anbieter oder Hosting-Konto.

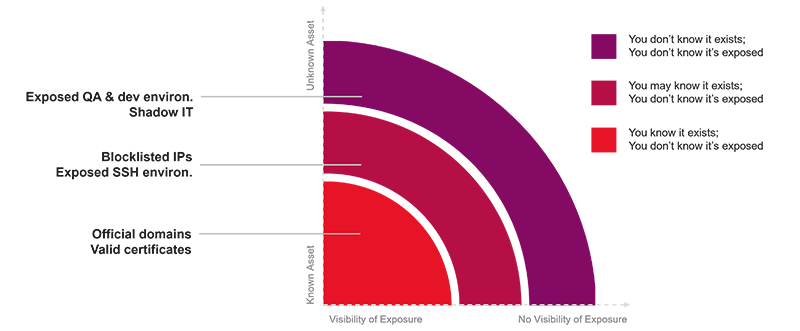

Diese Grafik zeigt drei große Kategorien von Assets, die nach ihrer Sichtbarkeit und ihrem Exposure geordnet sind.

- Die sichere Zone unten links ist der Bereich, in dem ein Unternehmen weiß, dass ein Asset existiert, auch wenn sie nicht sicher ist, ob es exponiert ist. Dies umfasst offizielle Domains, Subdomains, gültige Zertifikate usw.

- Die nächste Zone ist weniger offensichtlich: Hier weiß ein Unternehmen möglicherweise, dass ein Asset vorhanden ist, weiß aber nicht, ob es exponiert ist, wie z. B. IPs auf der Sperrliste oder exponierte SSH-Instanzen.

- Die Gefahrenzone ist der Bereich, in dem ein Unternehmen keine Kenntnis von einem Asset hat und daher auch nicht weiß, wie gefährdet es ist. Dies umfasst exponierte Entwicklungsumgebungen und Schatten-IT-Assets.

Eine gute EASM-Lösung kann einen schnellen und vollständigen Überblick über all diese Assets sowie Einblicke in ihre potenziellen Schwachstellen bieten. Sie kann bekannte Schwachstellen (CVEs), die auf NVD veröffentlicht wurden, sowie offene Ports, zahlreiche Softwareversionen, häufige Fehlkonfigurationen, Standardprüfungen von Anmeldeinformationen, geheime Schlüssel, ASNs, Programmier-Frameworks und vieles mehr identifizieren.

Wenn der Anbieter der Lösung für das externe Angriffsflächenmanagement eine Datenbank für Bedrohungsinformationen betreibt, kann er feststellen, welche dieser Schwachstellen kritisch sind und die größten Bedrohungen für ein Unternehmen darstellen, und diese werden dem User gemeldet.

Weitere Informationen: So ermitteln Sie die Angriffsfläche Ihres Unternehmens

Vorteile von EASM

Die Umsetzung einer effektiven EASM-Strategie und -Lösung bietet zahlreiche Vorteile:

Optimierte Cybersicherheit

Das Management externer Angriffsflächen reduziert das Risiko von Datenschutzverletzungen erheblich und schützt so sensible Informationen und das Vertrauen der Kunden. Außerdem hilft es einem Unternehmen, die mit diesen Verstößen verbundenen Kosten und Reputationsschäden zu vermeiden.

Verbesserte Compliance

Da immer mehr regulatorische und branchenübliche Compliance-Standards wie PCI, HIPAA und GDPR eingeführt werden, können die von EASM bereitgestellten Sicherheitsinformationen jegliche Verstöße aufdecken. Wenn ein Unternehmen beispielsweise die Geolokalisierung von Assets kennt, kann es die Einhaltung der Vorschriften in dieser Region sicherstellen.

Optimierte Sicherheitsabläufe

EASM kann Sicherheitsabläufe rationalisieren und optimieren, indem es einen klaren und präzisen Überblick über die externen Sicherheitslücken des Unternehmens bietet und so gezieltere und effizientere Sicherheitsmaßnahmen ermöglicht.

Risikomanagement durch Dritte

Unternehmen arbeiten oft mit einer Vielzahl von Drittparteien zusammen, darunter Lieferanten, Partner, Auftragnehmer und Berater. Eine EASM-Lösung kann Einblicke in die Lieferkettenrisiken und damit in die Bedrohungen für die Sicherheit eines Unternehmens bieten.

Bessere Lieferantenbeurteilung

Bevor ein Anbieter an Bord geholt wird, kann eine EASM-Lösung diskrete Berichte über das Cybersicherheitsrisiko des Anbieters erstellen. Eine Erweiterung dieses Anwendungsfalls ist die Durchführung einer Due-Diligence-Prüfung bei Fusionen und Übernahmen.

Sehen Sie es in Aktion: Ivanti Neurons for EASM