Patch Tuesday im Juli: So sollten Sie die Schwachstellenbehebung priorisieren

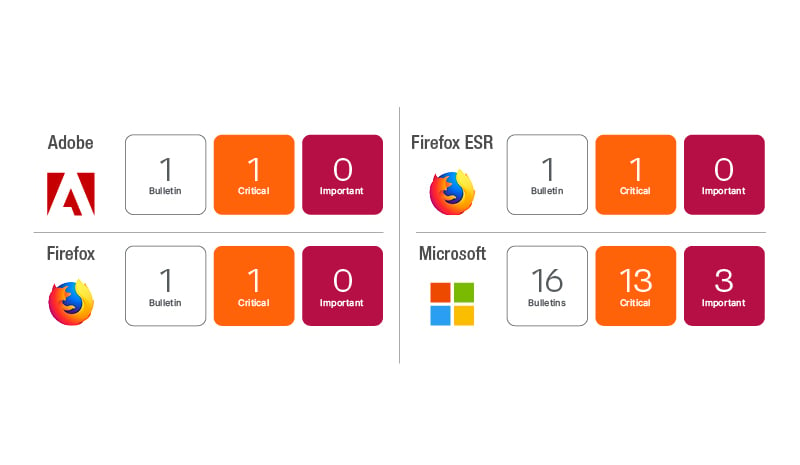

Jeden zweiten Dienstag im Monat ist es so weit: Microsoft, und mittlerweile auch einige andere Unternehmen wie Oracle, Adobe oder Mozilla, veröffentlichen ihre Softwareaktualisierungen. Der Patchday im Juli hatte es besonders in sich. Mit dem jüngsten PrintNightmare-Out-of-Band-Update, einer Reihe von Updates für Acrobat und Reader von Adobe, Mozilla Firefox und Firefox ESR sowie den typischen Microsoft-Updates, gibt es derzeit einiges, das Sie priorisiert angehen sollten.

PrintNightmare ist behoben

Für Furore sorgte kürzlich die Sicherheitslücke „PrintNightmare“ (CVE-2021-34527), von der die Druckerwarteschlange betroffen ist. Sie ermöglicht theoretisch die Fremdübernahme von Windows-Systemen aus der Ferne, besonders bedrohlich ist das Szenario für Domaincontroller. Microsoft hat schnell reagiert, Out-of-Band-Sicherheitsupdates veröffentlicht und einen Support-Artikel zur Verfügung gestellt. Dieser erklärt, wie die Updates funktionieren und bietet zusätzliche Konfigurationsoptionen. Wenn Sie das Out-of-Band-Update noch nicht installiert haben, können Sie einfach die Betriebssystem-Updates vom Juli anwenden.

Zudem hat Microsoft im Juli insgesamt 117 CVEs behoben, von denen zehn als kritisch eingestuft wurden. Darunter sind auch drei Zero-Day-Schwachstellen und fünf öffentlich bekannt gemachte Sicherheitslücken. Die gute Nachricht: Alle drei Zero-Days und drei der fünf Sicherheitslücken können Sie durch die schon erwähnten Juli-Betriebssystem-Updates beheben. Die Updates dieses Monats betreffen Windows-Betriebssysteme, Office 365, Sharepoint, Visual Studio und eine Reihe von Modulen und Komponenten (Mehr Details in den Versionshinweisen).

Weshalb ist risikobasiertes Schwachstellenmanagement so wichtig?

Wenn Sie sich die von den Herstellern behobenen Schwachstellen ansehen, sollten Sie bei deren Bewertung nicht nur den Schweregrad und den CVSS-Score beachten. Manchmal vermitteln die Algorithmen der Hersteller, die zur Definition des Schweregrads verwendet werden, ein falsches Gefühl von Sicherheit. Verfügt Ihr IT-Sicherheitsteam über keine zusätzlichen Metriken zur Risikobestimmung, dann können einige der wichtigsten Updates leicht übersehen werden.

Ein gutes Beispiel dafür findet sich in der Zero-Day-Liste dieses Monats. Zwei der CVEs werden von Microsoft nur als „wichtig“ eingestuft, obwohl sie bereits vor der Veröffentlichung des Updates aktiv ausgenutzt wurden. Der CVSSv3-Score für die kritische CVE ist sogar niedriger als für die beiden wichtigen CVEs. Laut einer Analyse von Gartner kann die Einführung eines risikobasierten Ansatzes für das Schwachstellenmanagement die Anzahl der Datenschutzverletzungen pro Jahr um bis zu 80 Prozent reduzieren.

Empfehlungen von Ivanti zur Priorisierung

- Die höchste Priorität hat in diesem Monat das Windows OS-Update. Drei weitere Zero-Day-Schwachstellen werden behoben (CVE-2021-31979, CVE-2021-33771 und CVE-2021-34448). Für Unternehmen, die den Out-of-Band-Fix für PrintNightmare noch nicht installiert haben, wären das vier Zero-Day-Schwachstellen zusammen mit drei öffentlich gemeldeten Schwachstellen.

- Microsoft Exchange verzeichnet zwei öffentlich bekannte Schwachstellen sowie die CVE-2021-31206, die vor einigen Monaten im Rahmen des Pwn2Own-Wettbewerbs bekannt wurde. Diese Schwachstelle sollten Sie analysieren und so schnell wie möglich beheben.

- Auch Updates von Drittanbietern sollten mit hoher Priorität behandelt werden. Insbesondere PDF- und Browser-Anwendungen sind leichte Ziele für Angreifer, die Phishing-Attacken und andere benutzerorientierte Methoden verwenden. Das Update für Adobe Acrobat und den Acrobat Reader (APSB21-51) behebt 19 CVEs, von denen 14 als kritisch eingestuft werden. Die Updates von Mozilla für Firefox und Firefox ESR enthalten Korrekturen für neun CVEs (MFSA2021-28).

Für weitere Informationen klicken Sie hier.