Wenn Sie den bestmöglichen Schutz für Unternehmensdaten und kritische IT-Ressourcen erreichen wollen, müssen Sie verhindern, dass unbekannte, nicht autorisierte und potenziell gefährliche Software in Ihr Unternehmen eingeschleust wird. Die herkömmlichen Kontrollverfahren sind jedoch oft schwierig zu verwalten und störend für die Benutzer. Wie schützen Sie Ihre Umgebung am besten vor nicht autorisierter Software, ohne Ihre Benutzer bei der Erfüllung Ihrer Aufgaben zu behindern?

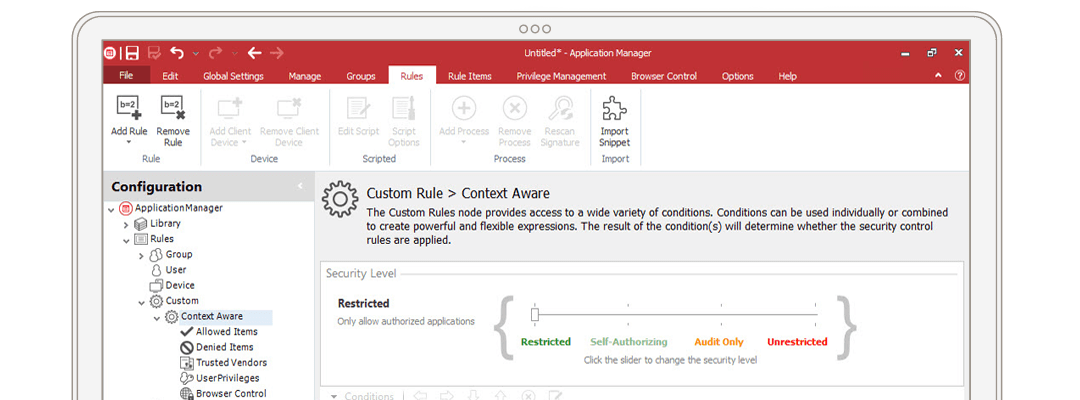

Präzise Kontrolle

Setzen Sie die Sicherheitsrichtlinien des Unternehmens mit nie dagewesener Granularität durch. Verfeinern Sie diese Richtlinien mit umfassenden Ereignisprotokollen.