Ivanti Device Control proporciona una protección efectiva y escalable. Ideal para servidores, activos de función fija (p. ej. TPV, cajero automático y pago en gasolineras) y clientes ligeros o nodos finales virtualizados. Le permite identificar y bloquear rápidamente nodos finales para evitar el uso no autorizado de dispositivos extraíbles y puertos y evita que aplicaciones desconocidas se instales y ejecuten, reduciendo así la superficie de ataque exponencialmente.

Ivanti Device Control

Software de control de dispositivos

Proteja los datos de pérdidas o robos manteniendo la productividad de los empleados

Proteja los nodos finales del malware

Mejore las directivas de seguridad

Herramientas de productividad seguras

Cifrado de archivos de empresa y restricción de copia de datos

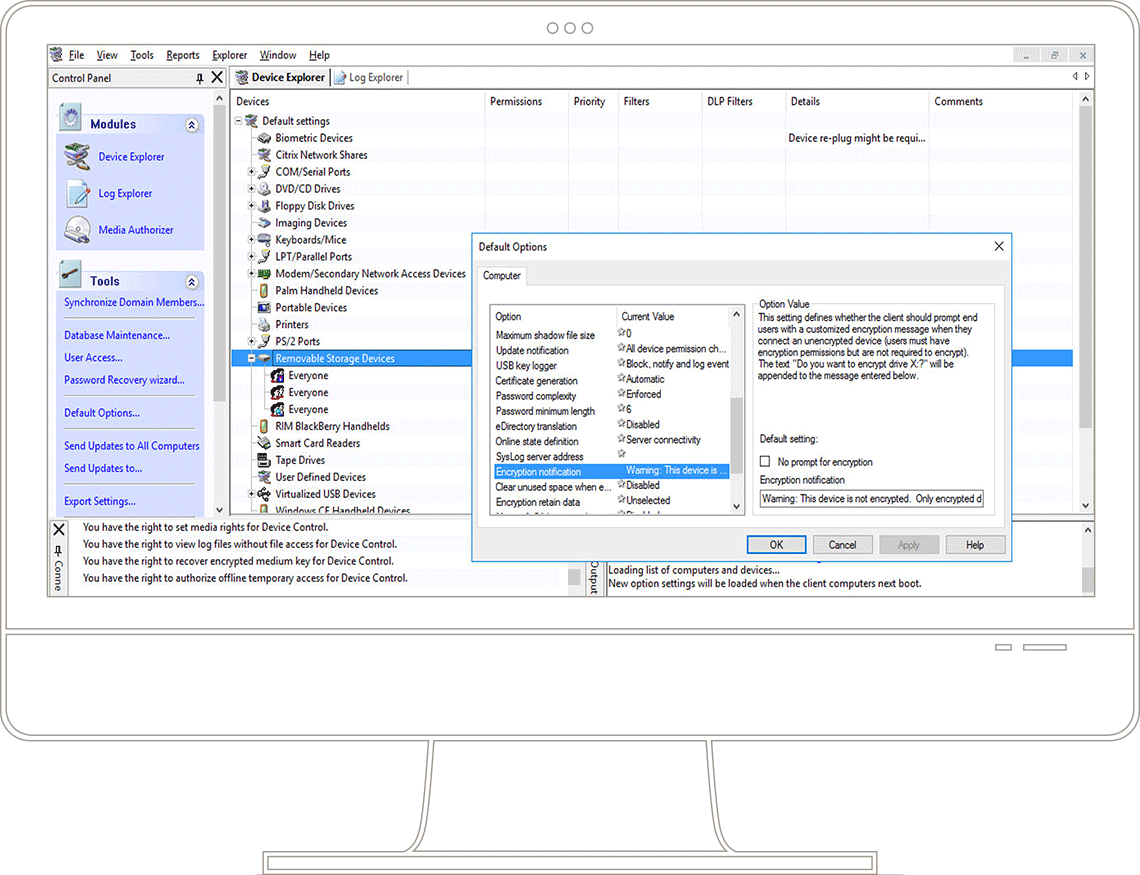

En función de cada usuario, gestione los tipos de archivos que se deniega o se permite mover a y desde dispositivos y soportes removibles, además de restringir la cantidad diaria de datos copiados a dispositivos y soportes removibles. Añada cifrado forzado y prohíba la descarga de ejecutables desde dispositivos extraíbles para una capa adicional de protección contra malware.

Arquitectura segura, flexible y escalable

Control y aplicación en toda la empresa mediante una arquitectura cliente-servidor escalable con una base de datos central, compatible con Windows, macOS y dispositivos Microsoft Surface (ARM64). Los agentes de Ivanti Device Control quedan protegidos frente a la eliminación no autorizada, incluso por parte de usuarios con permisos administrativos.

Gestión centralizada de dispositivos

Defina y gestione de forma centralizada el acceso de usuarios, grupos de usuarios, estaciones de trabajo y grupos de estaciones de trabajo a dispositivos autorizados, sistemas de almacenamiento en la nube, así como el cifrado de Microsoft Bitlocker System Drive. A los dispositivos, medios y usuarios que no están autorizados de forma explícita se les deniega el acceso de forma predeterminada.

Características y capacidades

Sea preventivo con el acceso de datos y el control de dispositivo sin detener la productividad del usuario.

Sus usuarios necesitan un acceso sencillo a los datos. Sin embargo, esto puede abrir la puerta a la pérdida de datos y el malware. Tanto si son maliciosas como accidentales, estas incidencias pueden ser una pesadilla. Evite estas amenazas al reducir la superficie de ataque sin afectar a sus trabajadores o el ritmo de trabajo de hoy en día.

Lista de dispositivos permitidos

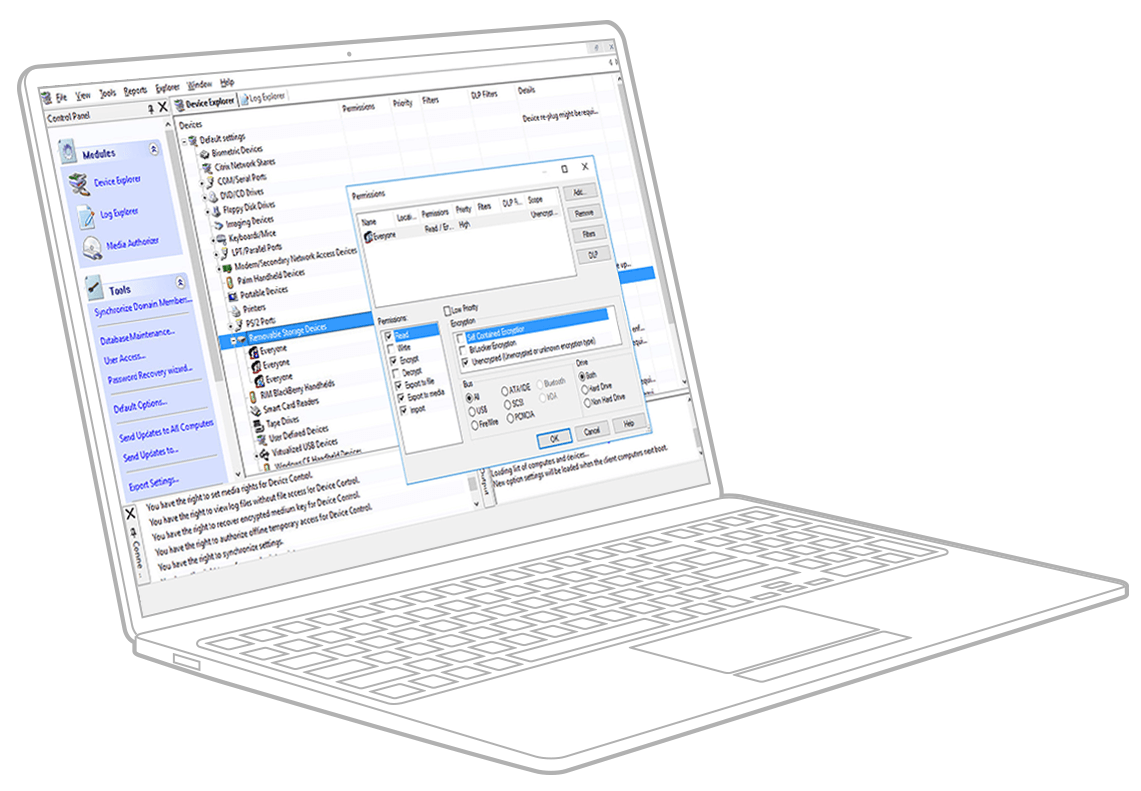

Asigne permisos para los dispositivos extraíbles y el almacenamiento en la nube autorizados a usuarios individuales o grupos de usuarios.

Permisos basados en contexto

Evalúe y aplique políticas a todos los dispositivos «plug and play» y al almacenamiento en la nube por clase, grupo, modelo o ID específico.

Acceso temporal

Conceda a sus usuarios acceso temporal o programado a los dispositivos extraíbles y al almacenamiento en la nube para que puedan acceder a lo que necesitan cuando lo necesitan.

Funciones de seguimiento

Activar el seguimiento de nombres de archivos o el seguimiento de archivos completos para capturar y almacenar todos los datos copiados en un único lugar centralizado y poder supervisar lo que se ha copiado, así como restaurar archivos completos en caso de robo o fallo de hardware.

Control de acceso basado en rol

Asigne permisos a usuarios o grupos de usuarios en función de su Windows Active Directory o su identidad Novell eDirectory.

Conocimientos procesables

Unifique sus datos de TI sin código. Más transparencia entre silos ayuda a mantenerse preventivo y receptivo contra amenazas de seguridad.

Elimina vulnerabilidades de dispositivo sin interrupciones.

Sus usuarios necesitan un acceso sencillo a los datos, dentro y fuera de la red. Proporcióneles la capacidad de usar dispositivos cuando los necesiten sin crear vulnerabilidades.