Comment l'EASM découvre les vulnérabilités de votre surface d'attaque

À de rares exceptions près, toutes les entreprises, quelle que soit leur taille, dépendent d'Internet. Impossible pour elles de faire l'impasse sur la gestion et la protection de la surface d'attaque qu'elles présentent au monde.

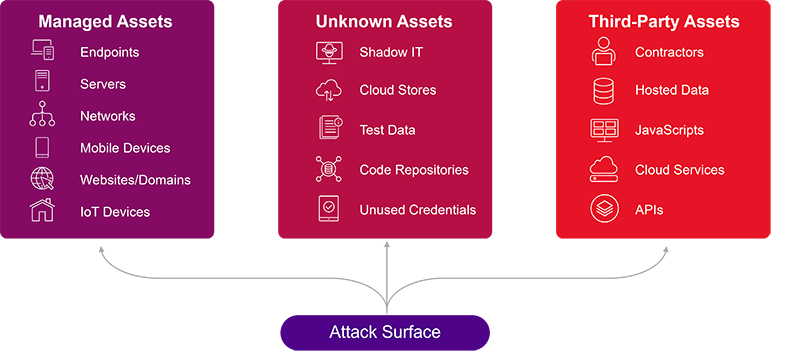

Qu'est-ce que la surface d'attaque externe ? Il s'agit de tous les points d'entrée – les sites et applications Web, les API, jusqu'aux points d'accès distant et aux services Cloud – qu'une personne non autorisée pourrait utiliser pour accéder à l'environnement IT de l'entreprise.

L'ampleur de la surface d'attaque dépend de la nature de l'entreprise et de l'étendue de son empreinte numérique. Le passage au Cloud et la profusion des nouveaux points de contact numériques ont décuplé la surface d'attaque externe de la plupart des entreprises.

La gestion de la surface d'attaque externe ou EASM (External attack surface management) est primordiale pour renforcer la sécurité de l'entreprise et réduire ses risques. Or sans visibilité, pas de protection : les outils EASM identifient, classent et surveillent tous les actifs de l'entreprise connectés à Internet pour bien appréhender la surface d'attaque externet.

Ainsi, ils fournissent aux équipes Cybersécurité le renseignement nécessaire pour combler les failles de sécurité et anticiper les actions de protection contre les menaces.

En savoir plus : Qu'est-ce qu'une surface d'attaque ?

Pourquoi adopter l'EASM ?

De plus en plus d'entreprises se tournent vers les solutions EASM. Leurs motivations sont multiples, mais certains fiascos retentissants n'y sont pas étrangers.

Prenons un exemple. L'attaque WannaCry de 2017 a exploité la vulnérabilité EternalBlue de Microsoft Windows : les fichiers d'environ 230 000 ordinateurs dans le monde entier sont chiffrés ; les pirates réclament des rançons en Bitcoins à leurs principales victimes comme Telefónica. Une gestion de la surface d'attaque externe digne de ce nom aurait pu identifier et corriger cette faille pour éviter de telles violations de sécurité.

Bref tour d'horizon des arguments en faveur de l'adoption de l'EASM :

- Multiplication des menaces de cybersécurité : la situation a bien évolué depuis WannaCry. Les menaces sont omniprésentes et plus sophistiquées, et les cybercriminels s'adaptent et exploitent les vulnérabilités du contrôle d'accès. Les solutions EASM aident les entreprises à réduire ces risques grâce à une surveillance en continu qui permet de répondre en amont à toute activité suspecte.

- Environnements IT de plus en plus complexes : systèmes sur site, services Cloud, périphériques mobiles et même, depuis la pandémie, les équipements personnels (BYOD)… la sécurisation des actifs d'environnements aussi divers dans le respect de la conformité s'avère complexe sans une solution EASM de découverte rapide et fiable.

- Obligations de conformité réglementaire : ces exigences, principalement centrées sur la confidentialité et la sécurité des données, deviennent draconiennes. Il est difficile de se mettre en conformité avec la réglementation – RGPD, HIPAA – et d'autres règles – PCI DSS – qui imposent des contrôles d'accès stricts, et la découverte et l'inventaire des actifs. Les solutions EASM fournissent des outils qui facilitent le travail des chargés d'audit.

- Augmentation du risque tiers : de nombreuses entreprises recourent à des fournisseurs et prestataires externes, créant par là des risques de sécurité supplémentaires. Les solutions EASM permettent d'évaluer et de gérer la posture de sécurité des tiers, de surveiller leur surface d'attaque externe, et de garantir la conformité avec les normes et réglementations de sécurité.

- Hameçonnage et attaques par ingénierie sociale : les pirates emploient souvent ces techniques pour exploiter les vulnérabilités externes. Les solutions EASM permettent aux entreprises de surveiller les domaines d'hameçonnage, d'identifier les usurpations de sites Web, et de détecter les attaques potentielles visant leurs collaborateurs et leurs clients.

En savoir plus : 8 meilleures pratiques pour réduire la surface d'attaque de votre entreprise

L'essence de l'EASM

La gestion de la surface d'attaque externe repose sur l'anticipation des menaces, alors que les mesures de sécurité classiques viennent en réaction aux violations. L'EASM vise à bloquer en amont les accès non autorisés à l'aide d'outils avancés pour analyser en continu la surface d'attaque externe à la recherche de vulnérabilités.

La démarche de l'EASM se distingue de l'intégration d'un produit de sécurité réseau ou client, qui se déploie dans les environnements dont la majeure partie est connue. Avec la gestion de la surface d'attaque externe, c'est le contraire : le principal cas d'usage consiste à découvrir et à en savoir plus sur ce qui n'est pas connu.

L'EASM est un processus continu. L'empreinte numérique d'une entreprise évolue sans cesse, avec l'ajout de nouveaux services et la mise au rebut des anciens et de par la nature dynamique des actifs tournés vers Internet. De plus, la surface d'attaque externe fluctue, ce qui appelle des mises à jour permanentes de la gestion et de la sécurité.

Comment l'EASM réduit votre surface d'attaque

La première étape consiste à identifier les actifs tournés vers l'extérieur. Par exemple, une solution EASM performante explore Internet pour les trouver dès qu'un utilisateur entre un nom de domaine germe.

Notez que l'on parle bien d'exploration, pas d'analyse. Cette dernière nécessite en effet une connexion et une authentification pour découvrir les actifs. Dans le cas de l'EASM, l'outil cible tous les actifs et les données disponibles publiquement.

Lorsque vous utilisez ce domaine germe en entrée, l'outil EASM effectue une découverte latérale et des sous-domaines, à l'aide de sources ouvertes, comme DNS, WHOIS, les journaux CT (Certificate Transparency), les communiqués de presse, les publications sur les réseaux sociaux, les articles de presse, les billets de blog et l'IP ASN. Vous obtenez ainsi un inventaire exhaustif des actifs exposés à l'Internet public, quels que soient le réseau, le fournisseur Cloud ou le compte hébergeur.

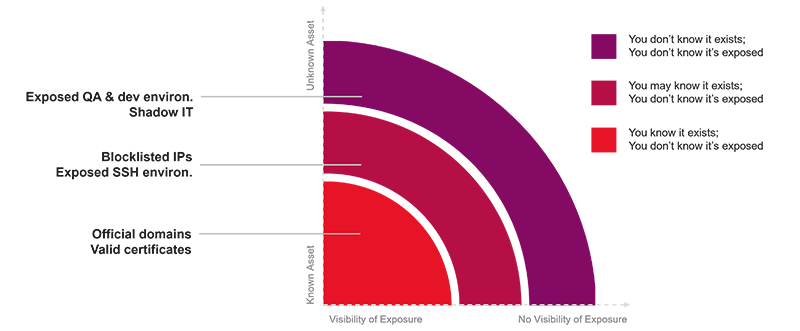

Ce graphique montre trois grandes catégories d'actifs, triées par visibilité et exposition.

- La zone de sécurité, en bas à gauche, correspond aux situations où une entreprise sait qu'un actif existe, sans savoir s'il est vraiment exposé. On y trouve les domaines et sous-domaines officiels, les certificats valides, etc.

- La zone suivante est plus trouble : elle correspond aux cas où l'entreprise peut savoir qu'un actif existe mais pas s'il est exposé, comme pour les IP sur liste de blocage ou les instances SSH exposées.

- La zone de danger indique les situations où l'entreprise n'est pas consciente de l'existence d'un actif et n'a donc aucune idée de son exposition. On y trouve les environnements de développement et les actifs fantômes ou Shadow IT.

Une bonne solution EASM assure une visibilité rapide et complète de tous ces actifs et renseigne sur leur vulnérabilité potentielle. Elle est capable de repérer les vulnérabilités connues (CVE) publiées dans la base NVD, ainsi que les ports ouverts, de nombreuses versions des logiciels, les erreurs courantes de configuration, les informations d'authentification par défaut utilisées telles quelles, les clés secrètes, les ASN, les frameworks de programmation, etc.

Si l'éditeur de la solution de gestion de la surface d'attaque externe gère une base de données de renseignement sur les menaces, celle-ci servira à déterminer les expositions critiques qui représentent le plus grand danger pour l'entreprise, et à les signaler à l'utilisateur.

En savoir plus : Comment identifier la surface d'attaque de votre entreprise

Avantages de l'EASM

L'implémentation d'une stratégie et d'une solution EASM efficaces offre de nombreux avantages :

Cybersécurité renforcée

La gestion de la surface d'attaque externe réduit sensiblement les risques de fuites de données, préservant ainsi les informations sensibles et la confiance des clients. L'entreprise évite ainsi les coûts et la perte de réputation associés à ces fuites.

Meilleure conformité

Face à l'accumulation de normes réglementaires et sectorielles (PCI, HIPAA, RGPD, etc.), les éclairages que l'EASM fournit permettent de détecter tout défaut de conformité. Par exemple, connaître la géolocalisation des actifs permet à l'entreprise de garantir le respect des réglementations en vigueur dans la région concernée.

Opérations de sécurité rationalisées

L'EASM peut rationaliser et optimiser les opérations de sécurité : la vue d'ensemble claire et concise des vulnérabilités externes de l'entreprise permet de mieux cibler des opérations de sécurité plus efficaces.

Gestion des risques tiers

Les entreprises travaillent souvent avec tout un écosystème de tiers – fournisseurs, partenaires, sous-traitants et consultants. Une solution EASM peut fournir des informations sur les risques liés à la supply chain pour toute menace dans le contexte de la sécurité propre de l'entreprise.

Meilleure évaluation des fournisseurs

Avant d'intégrer un fournisseur, la solution EASM sert à se renseigner discrètement sur les risques de cybersécurité auxquels ce partenaire est exposé. L'extension de ce cas d'usage permet de remplir ses obligations de vigilance dans le cadre des fusions et acquisitions.

Voir la solution en action : Ivanti Neurons for EASM