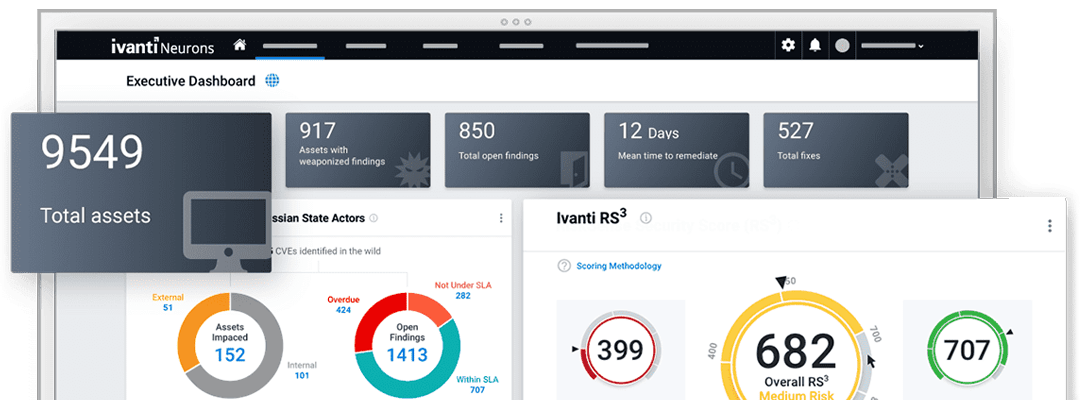

Misura e controlla il tuo vero rischio di sicurezza informatica con un approccio alla gestione delle vulnerabilità basato sul rischio.

Diversifica le fonti di dati

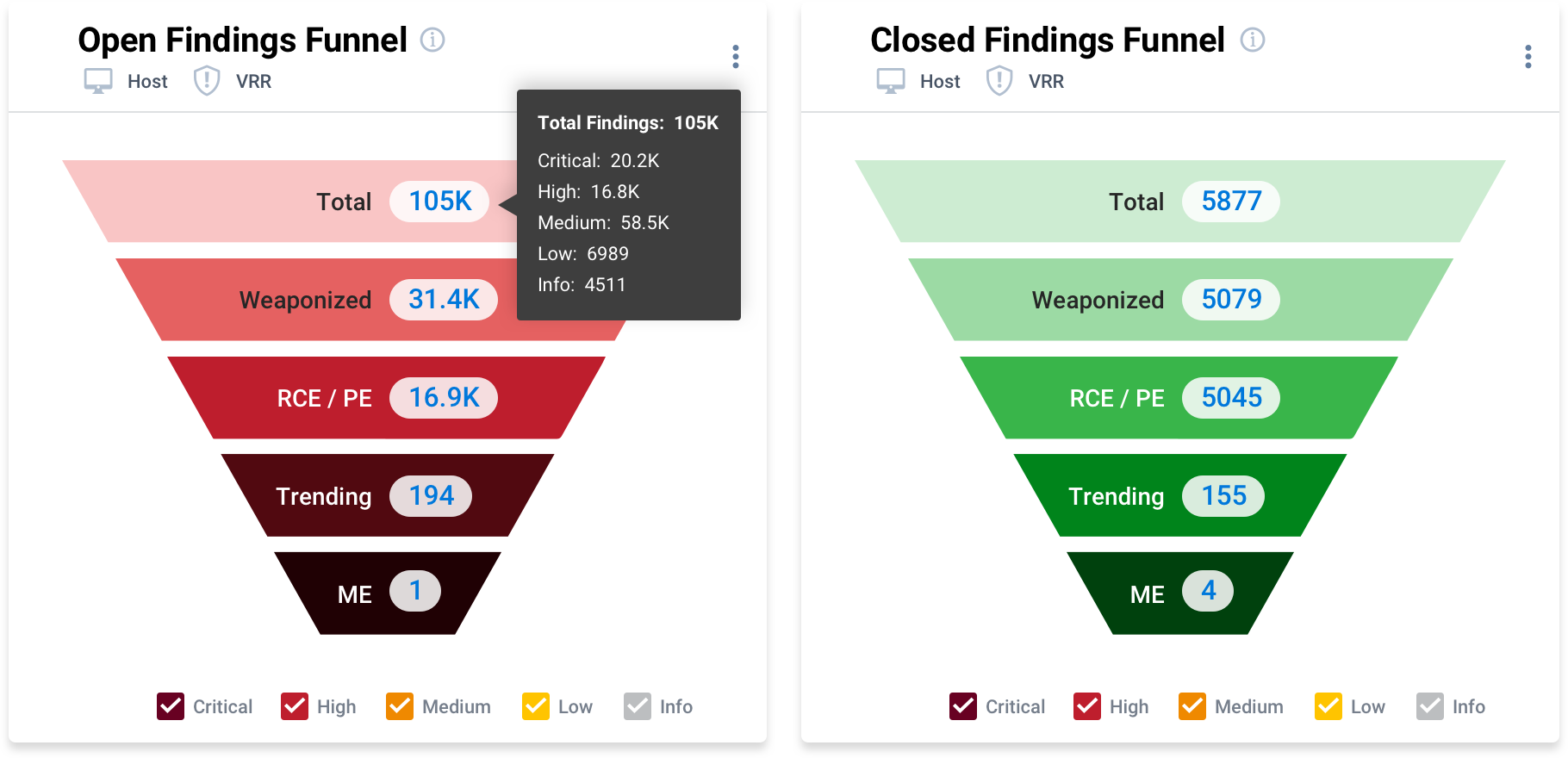

Ottieni un'ampia visione del rischio informatico con dati processati da scanner di rete, risultati delle vulnerabilità provenienti da oltre 100 fonti, risultati manuali dei team di ricerca e di pen testing, e molto altro.