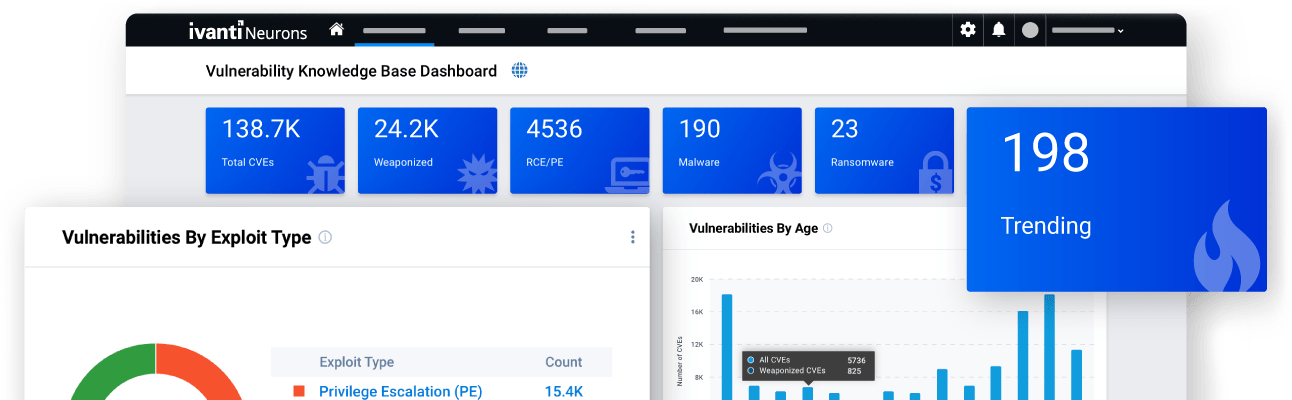

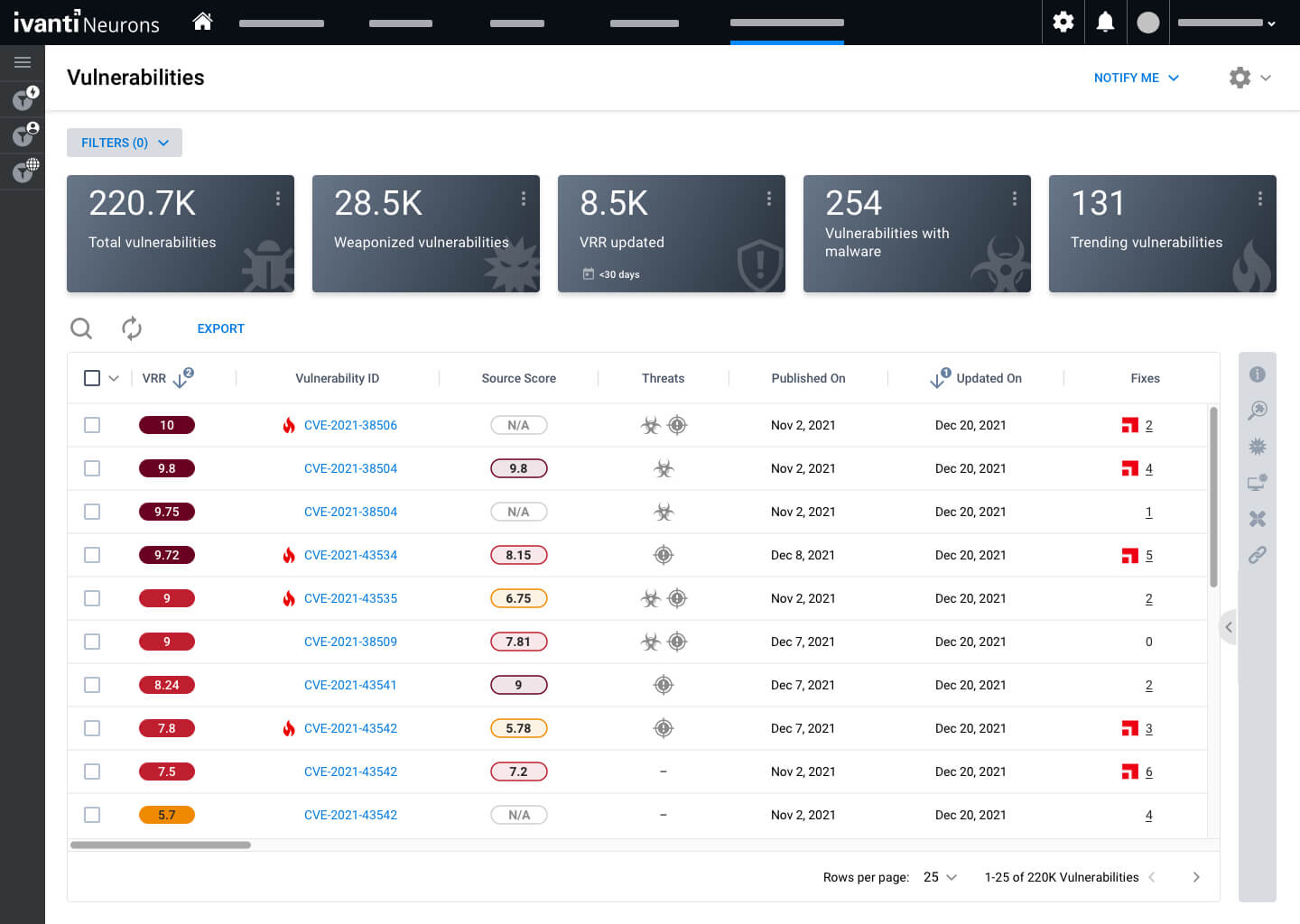

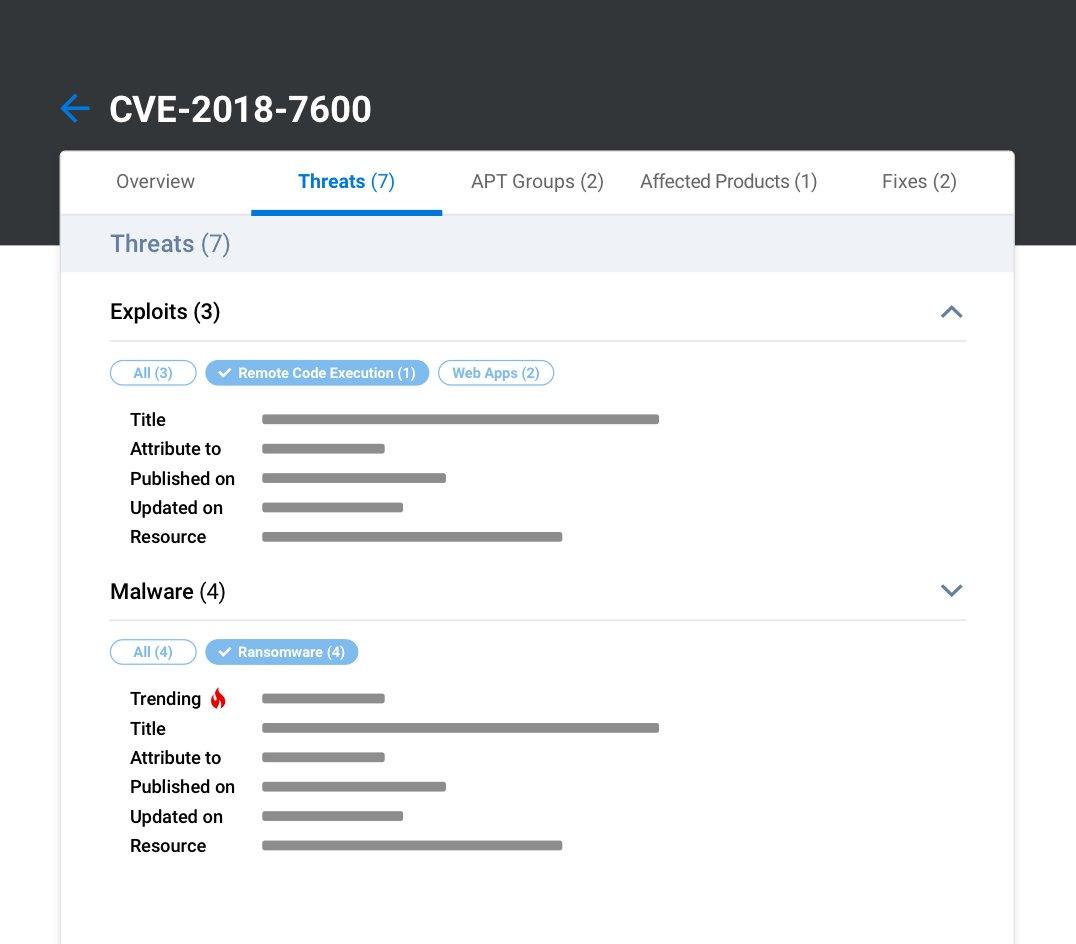

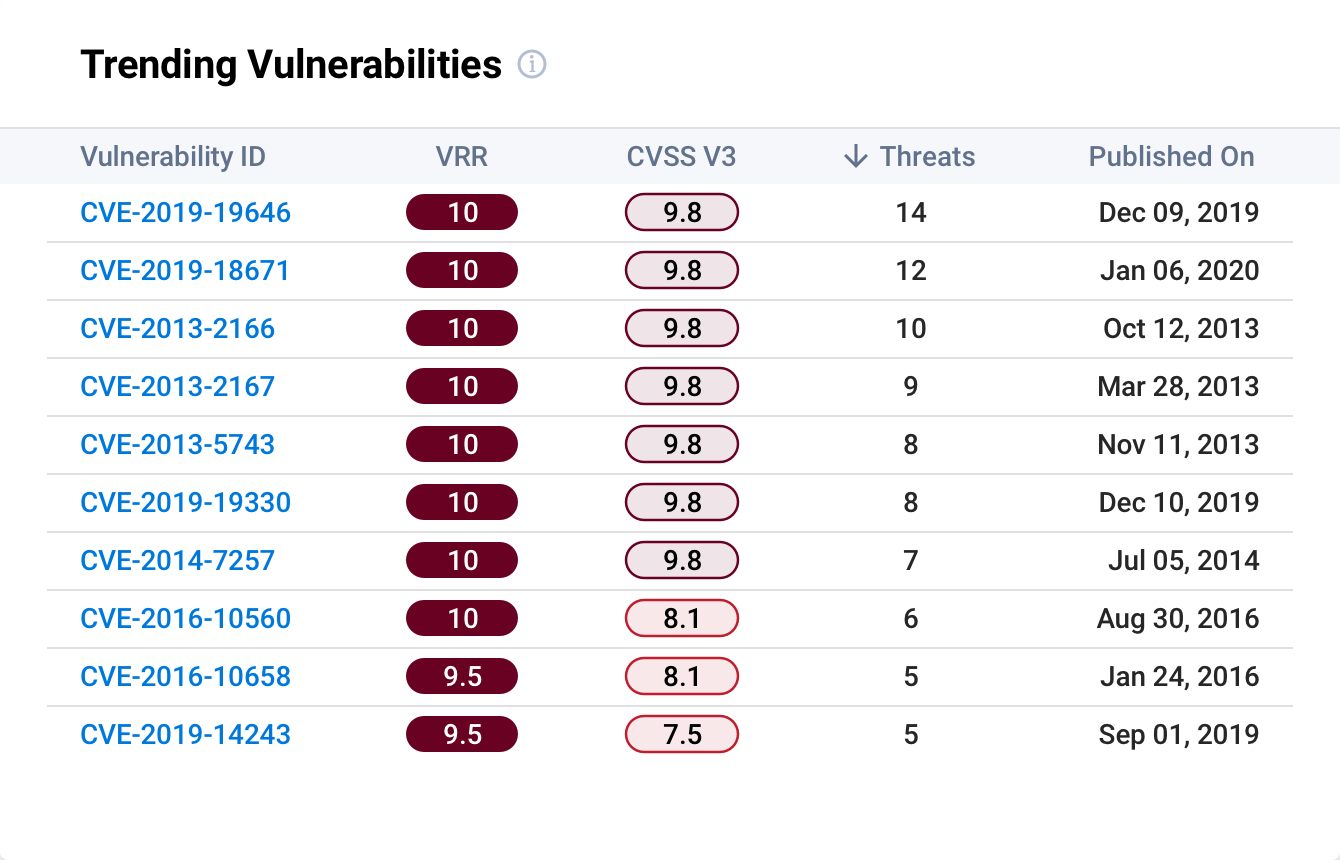

Accelera le valutazioni delle vulnerabilità e la definizione delle priorità con l'accesso alle informazioni sulle minacce di vulnerabilità in tempo quasi reale, in modo da poter passare rapidamente alla pianificazione delle strategie di mitigazione e correzione.

Diversifica le fonti di dati

Ottieni un'ampia visione del rischio informatico con una piattaforma che processa i risultati delle vulnerabilità da oltre 100 fonti indipendenti più i risultati manuali dei team di ricerca e di pen testing.