Schützen Sie mobile Geräte vor Geräte-, Netzwerk-, Anwendungs- und Phishing-Angriffen.

Universelle Aktivierung

Verbessern Sie die Sicherheitslage Ihres Unternehmens, indem Sie eine 100%ige Benutzeraktivierung erreichen.

Echtzeit-Schutz vor Zero-Day-Bedrohungen für unternehmens- und mitarbeitereigene Geräte.

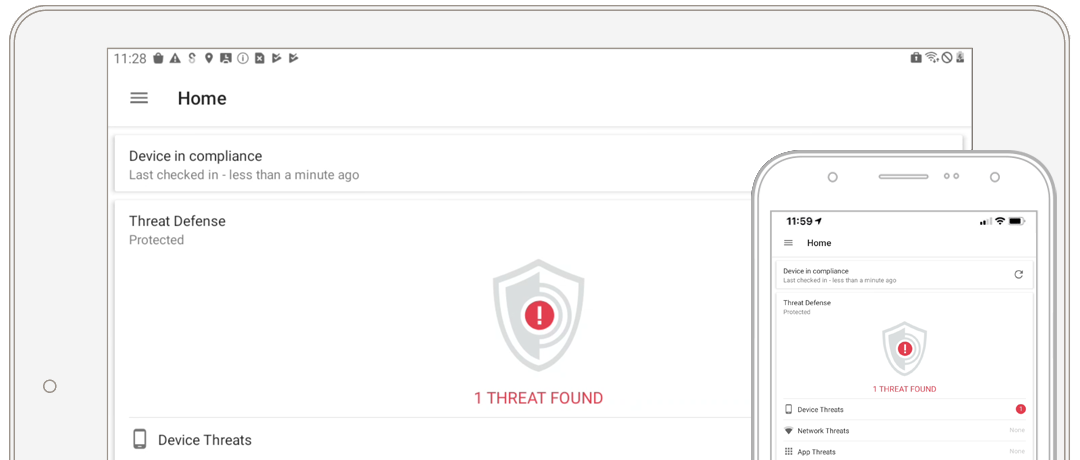

Schützen Sie mobile Geräte vor Geräte-, Netzwerk-, Anwendungs- und Phishing-Angriffen.

Schützen Sie mobile Geräte vor Geräte-, Netzwerk-, Anwendungs- und Phishing-Angriffen.

Identifizieren und blockieren Sie Phishing und bösartige Weblinks in Echtzeit mit einer sicheren Analyse der Bedrohungsdaten.

Ivanti Neurons for MTD ist in die Clients Ivanti Neurons for MDM und Ivanti Endpoint Manager Mobile integriert, so dass Administratoren eine 100%ige Benutzerakzeptanz erreichen können.

Algorithmen des maschinellen Lernens bieten sofortigen und kontinuierlichen Einblick in bösartige Bedrohungen auf allen geschützten Android- und iOS-Geräten.

Stellen Sie sicher, dass nur sichere Apps auf den mobilen Geräten der Mitarbeiter installiert werden.

Mit einer Reihe von Verwaltungsfunktionen sind Sie mobilen Bedrohungen einen Schritt voraus.

Verbessern Sie Ihre mobile Sicherheit, ohne die Produktivität der Benutzer zu beeinträchtigen.

Verbessern Sie die Sicherheitslage Ihres Unternehmens, indem Sie eine 100%ige Benutzeraktivierung erreichen.

Schützen Sie sich proaktiv vor unnötigen Ausgaben, indem Sie Risiken, Geldstrafen und Rufschädigung reduzieren.

Algorithmen für maschinelles Lernen liefern fortlaufende Bedrohungsdaten und sichere Bedrohungsdaten erkennen und blockieren Zero-Day-Phishing und bösartige Internet-Bedrohungen.

Nutzen Sie die Ergebnisse der Bedrohungsbeurteilung und gewinnen Sie Erkenntnisse, um geeignete Compliance-Maßnahmen zu bestimmen.

Compliance-Maßnahmen und Bedrohungsbenachrichtigungen auf dem Gerät verhindern Datenverluste.

Die gesamte Verwaltung erfolgt über die Cloud-Administrationskonsole. Es müssen keine lokalen Server oder Konnektoren bereitgestellt und verwaltet werden.

Ein mehrschichtiger Sicherheitsansatz bietet den besten Schutz gegen die heutigen mobilen Bedrohungen.

Fragen? Kontaktieren Sie unser Team.

Implementieren Sie eine mobile Bedrohungsabwehr für den Everywhere Workplace.