Pulse Connect Secure セキュリティパッチのご提供について - SA44784

Security Advisory SA44784 (CVE-2021-22893) のPulse Connect Secureアプライアンスの問題を解決するセキュリティアップデートを5月3日にリリースいたしました。お客様にはできるだけ早くこのアップデートを適用いただけますようお願いいたします。

Pulse Secureチームは米国CISA(Cybersecurity and Infrastructure Security Agency)および科学捜査専門家、Mandiant/FireEyeやStroz Friedbergなどの業界関係者と緊密に協力し、ごく一部のお客様のシステムに対する悪質な行為の調査と対策を行いました。また、一部の影響を受けたお客様のリスクを無くすための対応をすみやかに行い、脆弱性を解決するセキュリティパッチを提供いたしました。詳細はSecurity Advisory SA44784 (CVE-2021-22893)をご覧ください。

より巧妙な手口を使うサイバー犯罪者が引き続き米国の企業や政府機関を狙った攻撃を続けておりますので、弊社はお客様、より広範なセキュリティ業界、警察、政府機関と協力してこういった脅威に対処してまいります。企業としての取り組みでは、より広範なセキュアアプリケーションの開発基準など、セキュリティ状態全般を強化するために積極的な投資をしてまいります。

お客様には、システム上の悪質な攻撃を簡単に確認できるPulse Security Integrity Checkerツールをご活用いただき、すべてのセキュリティパッチやガイドラインを適用いただけますようお願いいたします。また最新のブログで、これまでに明らかになっている迅速な対応が必要な脆弱性の追加情報についてもご確認ください。

SA44784 - 2021-04: Out-of-Cycle Advisory: Pulse Connect Secure 9.1R11.4の複数の脆弱性の解決 (抄訳)

【問題】

Pulse Connect Secure (PCS)で発見された複数の脆弱性が解決されました。認証されていないユーザーがPulse Connect Secureゲートウェイ上でリモートで任意のファイルを実行できる認証バイパスの脆弱性が含まれます。これらの脆弱性の多くは、CVSSスコアがクリティカルであり、お客様の環境に大きなリスクをもたらします。

EOE (End of Engineering)およびEOL (End of Life)ポリシーについては、KB43892 - Pulse Secureはセキュリティの脆弱性を解決するための修正をどのリリースで適用するのかを参照してください。

脆弱性の詳細は以下の表の通りです:

| CVE | CVSS Scire (V3.1) | 概要 | 影響する製品 |

|

CVE-2021-22893 |

10 クリティカル3.1#CVSS:3.1/AV:N/AC: |

Pulse Connect Secure 9.1R11.4より前のバージョンで、複数のuse after free(開放したメモリに対して再びアクセス、実行することが可能となることを悪用した攻撃)により、リモートの認証されていない攻撃者がライセンスサーバーのWebサービスを介して任意のコードを実行することができる。 |

PCS 9.0R3/9.1R1 とそれ以降 |

|

CVE-2021-22894 |

9.9 クリティカル |

9.1R11.4 以前のバッファオーバーフローにより、遠隔地の認証されたユーザーが悪意を持って作成された会議室を介してroot ユーザーとして任意のコードを実行できる。 |

PCS: |

|

CVE-2021-22899 |

9.9 クリティカル |

9.1R11.4より前のバージョンで、コマンドインジェクションにより、遠隔地の認証されたユーザーがWindows File Resource Profilesを介してリモートでコードを実行できる。 |

PCS: |

|

CVE-2021-22900 |

7.2 高い |

9.1R11.4 より前のバージョンで、複数の無制限のアップロードにより、認証された管理者が管理者用Web インターフェースで悪意を持って作成されたアーカイブのアップロードを介してファイルの書き込みを実行できる |

PCS: |

【解決策】

これらの脆弱性を解決するには、Pulse Connect Secureサーバーソフトウェアのバージョンを9.1R.11.4にアップグレードする必要があります。

|

インストールされているPCSのバージョン |

問題を解決するために適用いただくバージョン(またはそれ以降) |

リリース | 注意事項 |

|

Pulse Connect Secure 9.0RX と9.1RX |

Pulse Connect Secure 9.1R11.4 |

こちらから |

9.1R8以前のバージョンからアップグレードした場合に、ブラウザクライアントに既知の証明書の問題が発生するという問題がありました。KB44781を参照ください。 |

文書履歴:

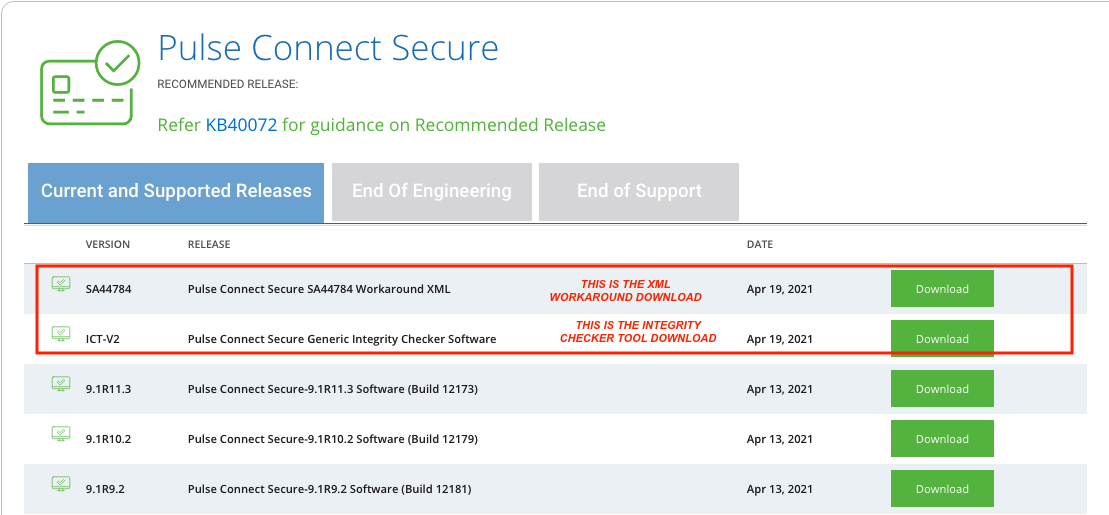

2021年4月20日- 最初のアドバイザリと回避策ファイルをダウンロードセンターに掲載しました。

2021年5月3日- 3つの脆弱性(CVE-2021-22894, CVE-2021-22899, CVE-2021-22900)を追加し、ソフトウェアをダウンロードセンターに掲載しました。

法的免責事項

- 本アドバイザリは、「現状有姿」で提供されており、商品性や特定目的への適合性の保証を含むいかなる保証を示唆するものではありません。本アドバイザリまたは本アドバイザリにリンクされている資料に記載されている情報の使用は、お客様ご自身の責任で行ってください。Pulse Secureは、このアドバイザリをいつでも変更または更新する権利を有します。

- 本アドバイザリの内容を変更したり、URLを省略したコピーは、管理外のものであり、重要な情報が省略されたり、誤りが含まれている可能性があることにご留意ください。本アドバイザリの情報は、Pulse Secure製品のエンドユーザ様を対象としています。

【回避策】

CVE-2021-22893、CVE-2021-22894、CVE-2021-22899 は、Workaround-2104.xml ファイルをインポートすることで脆弱性リスクを低減できます。

影響:XML ファイルは、PCS アプライアンスの以下の機能を無効にします。

- Windows ファイル共有ブラウザ

- パルスセキュアコラボレーション

ブラックリスト機能を使用して、URL ベースの攻撃を無効にしています。

| ダウンロード | Download (Download Center at https://my.pulsesecure.net) |

注意:

- XMLファイルはzip形式ですので、解凍してからインポートしてください。

- クラスタの任意の1ノードにこのXMLをインポートすれば十分です。

ダウンロードしたXMLファイルを以下からインポートしてください:

「Maintenance」→「Import/Export」→「XML Import」と進み、ファイルをインポートします。

- これにより、Pulse Collaboration とWindows ファイル共有のブラウザ機能が無効になります。

- PCS の前にロードバランサーがある場合、ロードバランサーに影響を与える可能性があります。

- ロードバランサーがラウンドロビンを使用している場合や、HealthCheck.cgi またはadvanced healthcheck.cgi を使用している場合は、影響を受けません。

管理者UIでWindowsファイルブラウザとPulse Collaborationを無効にしてください:

- 「User」→「User Role」→「Click Default Option」で、「General」をクリック

- 「Access Feature」で、「Files, Windows」と「Meeting」オプションがチェックされていないことを確認します。

- 「User」→「User Role」を選択

- 各役割を順番にクリックして、各役割の[Access Feature]で[File, Windows, Meeting]オプションが有効になっていないことを確認します。

Pulse Secure Applianceのサービスを再起動したり、リブートする必要はありません。

SSL復号化を行うインラインロードバランサーを使って、ネットワークエッジでブロックしたい場合のURIは以下の通りです:

^/+dana/+meeting

^/+dana/+fb/+smb

^/+dana-cached/+fb/+smb

^/+dana-ws/+namedusers

^/+dana-ws/+metric

これは、SSLの復号化を行うインラインのロードバランサーがある場合のみ可能です。

注意:9.1R11.4の修正リリースを適用する際には、以下の手順で回避策を削除してください。

- 添付ファイルremove-workaround-2104.xmlをインポートする(Workaround-2104.xml Downloadと同じダウンロード先にあります(Download Center at https://my.pulsesecure.net))

- [File, Windows]と[Meeting] の設定を以前の状態に戻す

制限事項

- Workaround-2014.xml は、9.0R1 ~9.0R4.1 または9.1R1 ~9.1R2 では動作しません。PCSがこれらのバージョンのいずれかを実行している場合は、インポートを行う前にアップグレードしてください。

- この回避策は、ライセンスサーバーには推奨されません。ライセンスサーバーに接続できる人を最小限にすることをお勧めします。たとえば、ライセンスサーバーを管理用VLANに配置したり、ファイアウォールでソースIPを制限したりします。

【FAQ】

Q1: すでにXMLを適用していますが、9.1R11.4をインストールする必要がありますか?

A1: 9.1R9以上のバージョンでXMLを適用している場合でも最新の脆弱性に完全に対応するため、9.1R11.4への移行をお勧めします。

9.1R9以下のバージョンをお使いの場合は、XMLを適用していても古い脆弱性の影響を受けますので、XMLを適用した9.1R9またはR10コードブランチ、または9.1R11.4にアップグレードすることを強くお勧めします。

Q2: XMLファイルをインポートした後、デバイスは再起動するのでしょうか?

A2: いいえ、Workaround-2104.xmlファイルは、Pulse Secure Applianceの下でサービスを再起動したり、再利用したりすることはありません。

Q3: A/AまたはA/Pクラスタを使用していますが、XMLファイルを各ノードで個別にインポートする必要がありますか?

A3: いいえ、クラスタはノード間で構成を同期しますので、Workaround-2104.xmlを1つのノードにインポートするだけです。

Q4: これらの脆弱性を解決するために、Pulse Connect Secure / Pulse Policy Secure をどのようにアップグレードすれば良いのでしょうか?

A4: https://my.pulsesecure.netのLicensing & Download Center から入手可能なPulse Connect Secure またはPulse Policy Secureをダウンロードします。アップグレードのドキュメントについては、以下を参照してください。

Q5: 推奨のPCSバージョンをダウンロードするためのmy.pulsesecure.netへのアクセス権がない場合はどうすれば良いのでしょうか?

A5: KB40031を参照してください。問題が発生した場合は、Pulse Secure Global Support Centerにお問い合わせください。

Q6: 9.1R11.4 PCS バージョンへのアップグレード後に、ファイル共有とミーティング機能を復元する方法はあるのでしょうか?

A6: PCS 9.1R11.4 にアップグレードした後は、remove-workaround-2104.xml をインポートして設定を復元してください。

- remove-workaround-2104.xml をダウンロードします(workaround-2104.xml ダウンロードと同じダウンロード場所にあります(Download Center at https://my.pulsesecure.net))。

# my.pulsesecure.net にリダイレクト

# my.pulsesecure.netにログイン

# Software Licensing and Downloadをクリック

# 「Pulse License and Download Center」を選択

# ソフトウェアダウンロード(左側の)

# Product LineとProduct TypeをPulse Connect Secure >>と選択

# "Pulse Connect Secure SA44784 Workaround XML "のダウンロードをクリック

# Accept to compliance and Agreement(同意する)をクリック

# "ps-pcs-sa-44784-remove-workaround-2104.xml.zip "下段の“View Detail”を選択

# スクロールダウンして“Download”をクリック

- 「Maintenance」→「Import/Export」→「Import XML」を選択し、Remove-workaround-2104.xmlをインポートします。

- これにより、Pulse CollaborationとWindows ファイル共有ブラウザの機能が復元されます。

この特定の脆弱性は、旧(9.0R3以前の)バージョンには影響しませんが、ご使用のバージョンがサポートされており、すべてのセキュリティアップデート(例:4月12日または13日のアップデート)が適用されていることをご確認ください。旧バージョンやサポートされていないバージョン、または適切なパッチが適用されていないバージョンは、他のセキュリティ脆弱性の影響を受ける可能性があります。

【関連リンク】

KB44755 - Pulse Connect Secure (PCS) Integrity Assurance

KB44764 - Customer FAQ: PCS Security Integrity Tool Enhancements

KB29805 - Pulse Connect Secure: Security configuration best practices

Pulse Connect Secure Security Update